Сегодня утром, после горячей чашечки шоколада кофе, в голову пришла идея сменить привычный мне браузер Chrome на Firefox. Причиной тому было скорее не кофе, а аномальная тормознутость моего браузера в последнее время. После первого запуска предательски ввожу в адресную строку «google.ru» и вижу следующую ошибку:

Браузер даже не дает права проигнорировать ошибку. По привычке первым делом взгляд упал на дату и время. Убедившись, что временные параметры на компьютере установлены верно, перешел на другой ресурс «yandex.ru»:

И как любая покупка на чужом сайте, если это проблема, к кому вы можете обратиться? Идея также заключается в популяризации 256-битных сертификатов, поскольку 40-битные сертификаты уже устарели. Заявление о практике сертификации - это документ, в котором описываются методы и процедуры, используемые Центром сертификации при выполнении его услуг.

Сбор персональных данных 9. Обучение информационной безопасности 10. Мониторинг производительности функций 10. Процесс завершения, отпуска и лицензии. 11. Обязанности должностных лиц или поставщиков услуг 11. Обязанности руководящих должностей 12. Обязанности управления безопасностью 13.

Тут дела обстояли чуть лучше, Firefox уже предлагает добавить сертификат в хранилище доверенных. Тут пришлось уже включать мозги, т.к. активно пользуюсь сервисом Яндекс.Деньги и любые утечки для меня существенны. Первым делом решил проверить, что именно браузеру не нравится в сертификате:

Логическое управление доступом 20. Борьба с компьютерным вирусом 22. Для достижения вышеуказанной цели установлены следующие цели. Правила и руководящие принципы безопасности должны толковаться таким образом, чтобы все их определения были обязательными и согласованными.

Однако хранение не позволяет автоматически разрешать доступ к активу, а также право предоставлять доступ другим лицам. Носитель записи информационного ресурса должен получать такую же классификацию защиты, что и актив, содержащий ее. В частности, персонал, вовлеченный или связанный с пользователями, информирован о типичных атаках социальной инженерии и о том, как защитить себя от них.

Нет доверия стороне выдавшей сертификат. И такая картина на всех ресурсах, где используется безопасное соединение HTTPS.

Много немного теории:

Для использования шифрованного канала связи, ваш браузер использует протокол SSL (или TLS) (HTTPS пользуется им), который, в свою очередь, использует сертификат проверки подлинности. Этот сертификат хранит в себе информацию как для шифрования данных, так и для идентификации WEB-сервера, к которому вы обращаетесь. Помимо всей прочей информации, хранимой в сертификате (тип шифрования, альтернативные имена и т.д.), нас интересуют открытый ключ, который решает проблему №1 - шифрование в открытых сетях и информация о центре, выдавшем этот сертификат, которая решает проблему №2 - доверие к открытому ключу.

Процедуры документируются и внедряются для обеспечения того, чтобы, когда контрактный персонал или поставщики услуг были переведены, перемещены, продвинуты или прекращены, все права доступа к системе, информация и ресурсы были надлежащим образом рассмотрены, изменены или отменены.

Менеджер безопасности запускается, как только обнаружено любое обнаруженное нарушение, предпринимая соответствующие действия для обеспечения активной и корректирующей защиты от атак против таких механизмов. Процесс управления рисками рассматривается как минимум каждые 18 месяцев для предотвращения рисков, в том числе связанных с новыми технологиями, для подготовки соответствующих планов действий по защите находящихся под угрозой компонентов.

Опишу на примерах.

Сценарий 1:

1. Сервис Яндекс хочет организовать безопасный канал связи со своими пользователями и генерирует для этого пару ключей (открытый и закрытый).

2. Я, как клиент сервиса Яндекс, получаю от него открытый ключ и шифрую им все свои данные. При этом я уверен, что прочитать данные сможет только владелец закрытого ключа, в нашем случае владелец - сервис Яндекс.

Этим самым сервис Яндекс решает проблему шифрования в открытых сетях.

Назначения каждой функции связаны в соответствии с характеристиками разработанных мероприятий, чтобы определить необходимый профиль сотрудника или поставщика услуг, учитывая следующие пункты. Опрос личных данных. Сбор персональных данных осуществляется историческим исследователем общественной жизни кандидата с целью проверки его профиля.

Характеристики интереса и мотивации кандидата оцениваются в первом интервью, а информация, переданная в интервью кандидата, относится только к общественному. Периодически контролируется и оценивается производительность сотрудников с целью выявления необходимости обновления технической и информационной безопасности.

А что если некий троянский вирус встанет между вами и сервисом Яндекс (к примеру, в роли сквозного прокси-сервера)…???

Сценарий 2:

1. Троян получает от сервиса Яндекс открытый ключ.

2. Троян генерирует пару своих ключей и передает открытую часть вам от имени сервиса Яндекс.

3. Все сообщения, адресованные от вас сервису Яндекс, перехватываются и дешифруются трояном, а троян в свою очередь шифрует эти данные ключом от Яндекс и передает их ему же. Вот тут и возникает проблема №2, а именно, проблема доверия к открытому ключу

.

Максимальный срок действия для предоставления личности учетных данных безопасности составляет один год. Этот период может быть продлен на равный период, столько раз, сколько необходимо, действием Управления безопасности, требуя при этом необходимость в услуге.

Обучение информационной безопасности. Каждый сотрудник обучается по случаю его / ее приема в Учреждение. Мониторинг производительности функций. Выполняются процессы оценки эффективности, которые документируют наблюдение личного и функционального поведения сотрудников. Оценка проводится непосредственным руководителем.

Данная проблема решается третьим лицом, которому доверяет, как сервис Яндекс, так и клиент. В данном случае запись указывала на AtomPark Software Inc, которая выдала тот самый сертификат подлинности сервису Яндекс.

Вернемся к моему сертификату и удостоверимся, что мы доверяем третьему лицу. В поле Общее имя (CN) группы «кем выдано» стоит запись «AtomPark Software Inc». Первый признак доверия этому центру сертификации – наличие его корневого сертификата в хранилище доверительных центров. В Mozille этот список можно открыть так: Настройка-> Дополнительно-> Сертификаты-> Просмотреть сертификаты-> Центры сертификации. По имени нашел сертификат:

Записываются соответствующие положительные и отрицательные действия, отношения и поведение, проверенные во время профессиональной деятельности работника. Непосредственные надзорные органы обеспечивают, чтобы все сотрудники или поставщики услуг знали и понимали существующие стандарты и процедуры безопасности.

Процесс завершения, отпуска и лицензии. Ваши полномочия, ваша идентификация, ваш значок, использование оборудования, механизмов и физический и логический доступ отменены. Обязанности должностных лиц или поставщиков услуг. Обязанности сотрудников или поставщиков услуг.

На первый взгляд все в порядке. Решил сверить отпечатки SHA1 сертификатов. Полез в иерархию и увидел следующее:

В иерархии сертификатов корневым сертификатом является сам сертификат (самоподписанный).

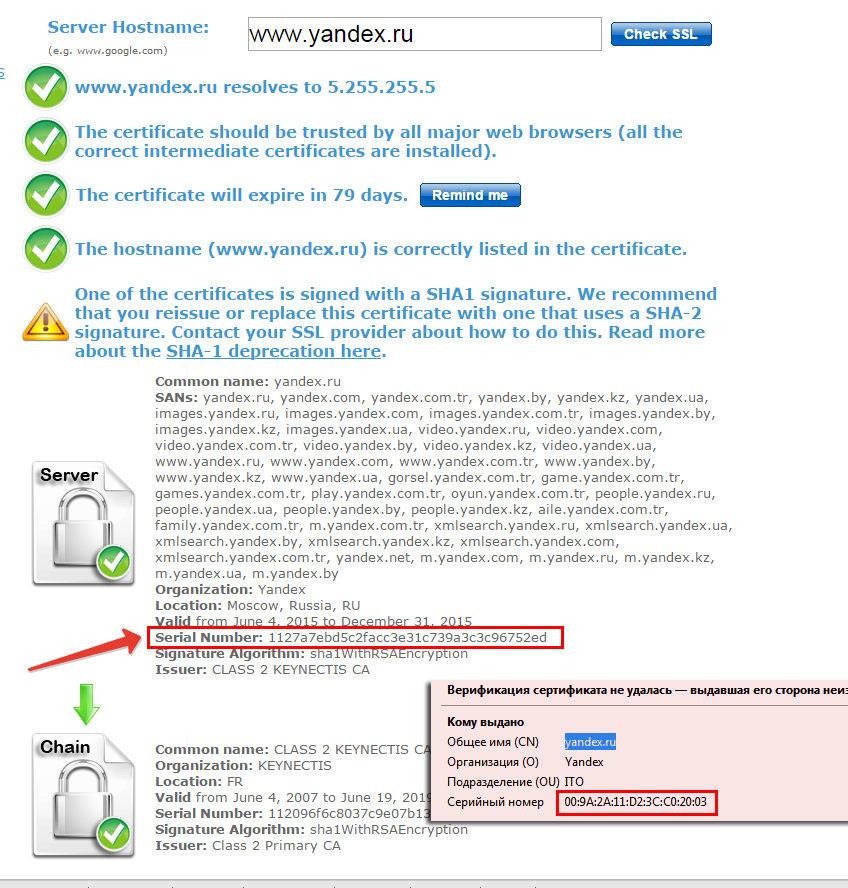

Чтобы окончательно убедиться, что это недействительный сертификат, с браузера Chrome выполнил Online проверку актуального сертификата sslshopper.com и сверил серийные номера:

Обязанности руководящих должностей. В обязанности руководства входит, в частности, следующие виды деятельности. Обязанности по управлению безопасностью. Ниже перечислены обязанности Управления безопасностью. Штрафы, предусмотренные действующим законодательством.

Существуют системы безопасности для физического доступа, позволяющие контролировать и проверять доступ к системам сертификации. Криптографические ключи хранятся под стражей в области криптографии и физически защищены от несанкционированного доступа, использования или дублирования.

Теперь было необходимо найти этот троян. В настройках прокси было все чисто, а антивирус не дал никаких результатов. Полез в мониторинг сети и заметил некое приложение, которое проявляло активность всякий раз, когда я обращался к веб сервисам:

Он принимает соответствующие меры для предотвращения несанкционированного доступа. Критические или чувствительные объекты и средства должны быть физически защищены от несанкционированного доступа, повреждения или вмешательства, с защитными барьерами и контролем доступа. Защита должна быть соизмерима с выявленными рисками. Они должны быть физически защищены от несанкционированного доступа, повреждения или вмешательства.

Вход и выход в этих областях или выделенных частях автоматически регистрируются с определенной датой и временем и периодически проверяются лицом, ответственным за управление безопасностью, и хранятся в подходящем месте и под секретностью. Доступ к инфраструктурным компонентам, основополагающее действие для функционирования систем организаций, таких как панели управления энергопотреблением, связь и кабельные системы, ограничен персоналом в областях безопасности и инфраструктуры.

Первая же ссылка в интернете раскрыла все карты. Оказалось, что недавно наше руководство внесло некоторые поправки в политику защиты конфиденциальной информации. Было решено установить всему персоналу программу StaffCop, которая осуществляет мониторинг деятельности сотрудников. После отключения данной службы, решились не только проблемы с сертификатами, но и с моим основным браузером Chrome. Несмотря на большое описание, фактически задача была решена очень быстро, и я надеюсь, что последовательность моих действий поможет кому-либо.

Системы обнаружения вторжений используются для мониторинга и регистрации физического доступа к системам сертификации в часах использования. Ведется инвентаризация всего набора обрабатывающих активов и ежемесячно обновляется. Любое оборудование для записи, фотографии, видео, звука или другого аналогичного оборудования используется только после официального разрешения в области безопасности и под наблюдением.

Запись времени и места назначения записывается. Эти лица имеют доступ только к определенным областям для разрешенных целей, и такие обращения следуют инструкциям, основанным на требованиях безопасности посещенной области. Системы обнаружения вторжений были установлены и регулярно протестированы для охвата доступных сред, дверей и окон в средах, где происходят критические процессы. Незанятые области имеют систему сигнализации, которая всегда остается включенной, отключая, когда система контроля доступа идентифицирует вход кого-то уполномоченного.

А напоследок, то, как должны выглядеть «правильные» сертификаты:

Убираем сообщение: Ошибка при установлении защищенного соединения. К сертификату нет доверия, т.к. сертификат его издателя неизвестен...

Информация защищена в соответствии с ее значением, чувствительностью и критичностью. Нарушения безопасности регистрируются, и эти записи периодически пересматриваются для корректирующих, юридических и аудиторских целей. Каждый тип записей анализируется с его собственной формой и периодичностью в соответствии с его характером, процедурой, выполняемой как областью безопасности, так и операциями. Записи защищены и хранятся в соответствии с их классификацией и хранятся под стражей в зоне безопасности.

Журналы операционных систем - вход, выход из системы, доступ к системным файлам и другие. Такие записи следует оценивать еженедельно. Журналы приложений - журналы транзакций, выполняемые веб-серверами, базами данных. Журналы брандмауэра и маршрутизаторы - принятые и отклоненные пакеты и соединения.

Чаще всего, подобное сообщение встречается в Mozilla Firefox, при установленных антивирусных продуктах Kaspersky, причем, независимо от типа устанавливаемого соединения.

Решив испытать нововведения, внесенные в линейку антивирусов от лаборатории Kaspersky, столкнулся с этой проблемкой и я.

Как убрать сообщение об ошибке, возникающей при попытке защищенного соединения

Собственно, просто отключив Kaspersky, подобные сообщения больше не возникают, правда, это не самый удачный выход, так что, придется сделать пару простых движений.

Журналы систем обнаружения вторжений - попытки вторжения из внешней сети во внутреннюю сеть и наоборот. Такие записи должны постоянно оцениваться онлайн. Систематизированная инвентаризация всей структуры, которая служит основой для обработки, хранения и передачи обрабатывающих активов, регистрируется и поддерживается ежемесячно.

Документация систем постоянно обновляется. Резервная копия проверена и обновлена. Системы имеют контроль доступа для обеспечения использования только для авторизованных пользователей или процессов. Лицо, ответственное за авторизацию или подтверждение авторизации, четко определено и зарегистрировано.

всплывающее окно с описанием ошибки

Способ решения проблемы с сообщением о недоверии к сертификату и, как следствие, невозможностью установления защищенного соединения (по рекомендациям, приведенным на оф.сайте Касперского)

У меня был установлен kis11.0.1.400, на его примере и рассмотрим:

Разрешения должны выполняться в соответствии с их критичностью. Пользователи могут обращаться к системам только после того, как они уполномочили Личный департамент, с согласия зоны безопасности. Исключения могут быть разрешены только Менеджером безопасности или его заместителем в случае помех.

Файлы журналов тщательно определены, чтобы обеспечить восстановление после сбоев, аудит нарушений безопасности и учет использования ресурсов. Журналы периодически анализируются, не чаще еженедельно, для выявления тенденций, сбоев или злоупотреблений. Журнал системы обнаружения вторжений оценивается предпочтительно онлайн и сразу после обнаружения начала инцидента. Журналы должны быть защищены и сохранены в соответствии с их классификацией.

1. Заходим в главное окно программы. В правой верхней части окна находим кнопку «Настройки» . Жмем.

3. Здесь, как видно из рисунка, можно просто снять галочку с пункта «Проверять защищенные соединения» (давая тем самым больше шансов "добрым людям" для их "добрых дел"), и можно вручную установить этот злосчастный сертификат от Kaspersky, который в упор не желают видеть , с обновленными, усиленными защитными функциями браузера.

Меры безопасности и средства контроля устанавливаются и поддерживаются для критической проверки данных и конфигурации систем и устройств для обеспечения точности, согласованности и целостности. Критические файлы операционной системы. Критические файлы приложений.

Файлы, содержащие статическую отсортированную информацию. Любые изменения или попытки внесения изменений в такие файлы, которые наблюдаются в журнальных аудитах, должны регистрироваться и исследоваться. Системы оцениваются по аспектам безопасности, прежде чем они станут доступными для производства. Уязвимости среды оцениваются периодически, и рекомендации по безопасности принимаются.

4. Для того, чтобы его (сертификат) установить, остается просто нажать кнопку

5. В открывшемся «мастере установок», имеется возможность просмотреть устанавливаемый сертификат, согласиться или отказаться от установки.

6. В случае согласия, жмем «Установить» .

Логический доступ к среде или службам, доступным на серверах, контролируется и защищается. Все исключения должны быть одобрены диспетчером безопасности. Логические обращения записываются в журналы, которые анализируются еженедельно. Такие файлы журналов хранятся на определенном сервере. На этом сервере система контроля доступа к журналам осуществляется с помощью механизмов, родных для операционной системы.

Систематизированные процедуры используются для контроля безопасности операционной среды, особенно в отношении целостности файлов конфигурации операционной системы. Существуют превентивные меры, такие как детективные процедуры, которые позволяют идентифицировать любую аномалию. События хранятся в отчетах о безопасности, чтобы ваш анализ позволял создавать контрольные журналы из этих записей. Все записи хранятся в области безопасности в безопасном централизованном месте.

Все, теперь сообщение об Ошибках при установлении защищенного соединения и недоверии к сертификату его издателя больше не появится.

P.S: По аналогии, таким же образом, возможно решение проблемы с выскакивающими ошибками от других производителей - Outpost Firewall, установленным WebMoney Advisor и т.п.