Сегодня утром, после горячей чашечки шоколада кофе, в голову пришла идея сменить привычный мне браузер Chrome на Firefox. Причиной тому было скорее не кофе, а аномальная тормознутость моего браузера в последнее время. После первого запуска предательски ввожу в адресную строку «google.ru» и вижу следующую ошибку:

Браузер даже не дает права проигнорировать ошибку. По привычке первым делом взгляд упал на дату и время. Убедившись, что временные параметры на компьютере установлены верно, перешел на другой ресурс «yandex.ru»:

Машины синхронизированы, чтобы отслеживать события. Для предотвращения несанкционированного доступа к информации применяется дополнительная логическая защита в соответствии с классификациями безопасности, определенными для информации. Версия операционной системы, а также другое базовое программное обеспечение, установленное на серверных машинах, постоянно обновляется в соответствии с рекомендациями производителей.

Контроль за распределением и установкой. Удаленный доступ к серверным машинам выполняется путем принятия механизмов безопасности, определенных для предотвращения угроз целостности и секретности службы. Процедуры резервного копирования и восстановления документируются, обновляются и регулярно проверяются для обеспечения доступности информации.

Тут дела обстояли чуть лучше, Firefox уже предлагает добавить сертификат в хранилище доверенных. Тут пришлось уже включать мозги, т.к. активно пользуюсь сервисом Яндекс.Деньги и любые утечки для меня существенны. Первым делом решил проверить, что именно браузеру не нравится в сертификате:

Информационный трафик в сетевой среде защищен от повреждений или потерь, а также от неправильного доступа, использования или воздействия, включая «Эффект бури». Критические компоненты локальной сети хранятся в защищенных помещениях с физическим и контролируемым доступом и защищены от повреждений, краж, краж и ненастной погоды. Серверы должны храниться на том же уровне, что и информация, которую они хранят. Все серверы в локальной сети находятся в соответствующих стойках.

Доступны инновационные функции безопасности, встроенные в сетевые активы. Конфигурация всех активов обработки проверяется во время ее первоначальной установки, чтобы обнаружены и исправлены уязвимости, присущие конфигурации по умолчанию в этих активах, при их первой активации.

Нет доверия стороне выдавшей сертификат. И такая картина на всех ресурсах, где используется безопасное соединение HTTPS.

Много немного теории:

Для использования шифрованного канала связи, ваш браузер использует протокол SSL (или TLS) (HTTPS пользуется им), который, в свою очередь, использует сертификат проверки подлинности. Этот сертификат хранит в себе информацию как для шифрования данных, так и для идентификации WEB-сервера, к которому вы обращаетесь. Помимо всей прочей информации, хранимой в сертификате (тип шифрования, альтернативные имена и т.д.), нас интересуют открытый ключ, который решает проблему №1 - шифрование в открытых сетях и информация о центре, выдавшем этот сертификат, которая решает проблему №2 - доверие к открытому ключу.

Уязвимые службы устраняются или заменяются на более безопасные. Логический доступ к ресурсам локальной сети осуществляется через систему управления доступом. Доступ предоставляется и поддерживается сетевым администрированием на основе обязанностей и задач каждого пользователя.

Использование любого механизма, способного выполнять тесты любого характера, такие как мониторинг данных, систем и устройств, входящих в сеть, осуществляется только посредством официального разрешения и контроля. Подключение к другим сетевым окружениям и внутренним изменениям в их топологии и конфигурации формально документируются и поддерживаются, чтобы обеспечить ведение журнала в журнале и разрешено администрированием сети и управлением безопасностью. Топологическая диаграмма, конфигурация и инвентарь функций сохраняются в актуальном состоянии.

Опишу на примерах.

Сценарий 1:

1. Сервис Яндекс хочет организовать безопасный канал связи со своими пользователями и генерирует для этого пару ключей (открытый и закрытый).

2. Я, как клиент сервиса Яндекс, получаю от него открытый ключ и шифрую им все свои данные. При этом я уверен, что прочитать данные сможет только владелец закрытого ключа, в нашем случае владелец - сервис Яндекс.

Этим самым сервис Яндекс решает проблему шифрования в открытых сетях.

Периодические отчеты о безопасности определены для оказания помощи в обработке отклонений, восстановления после сбоев, учета и аудита. Такие отчеты становятся доступными и хранятся безопасно. Отклонения, указанные в этих отчетах, обрабатываются в соответствии с их серьезностью.

Неправильное использование ресурсов. Для критических сетевых ресурсов принимаются дополнительные физические меры защиты. Для предотвращения несанкционированного доступа к информации необходимо принять дополнительную логическую защиту. Логическая инфраструктура соединения защищена от механических повреждений и несанкционированного соединения.

А что если некий троянский вирус встанет между вами и сервисом Яндекс (к примеру, в роли сквозного прокси-сервера)…???

Сценарий 2:

1. Троян получает от сервиса Яндекс открытый ключ.

2. Троян генерирует пару своих ключей и передает открытую часть вам от имени сервиса Яндекс.

3. Все сообщения, адресованные от вас сервису Яндекс, перехватываются и дешифруются трояном, а троян в свою очередь шифрует эти данные ключом от Яндекс и передает их ему же. Вот тут и возникает проблема №2, а именно, проблема доверия к открытому ключу

.

Информационный трафик контролируется для проверки его нормальности, а также для выявления аномальных ситуаций с точки зрения безопасности. Вопросы, связанные с интеллектуальной собственностью, наблюдаются при копировании программного обеспечения или файлов из других мест.

Любая сетевая услуга, явно не разрешенная, должна быть заблокирована или отключена. Журналы событий анализируются периодически, в кратчайшие сроки и с соответствующими временными интервалами. Стандарт безопасности применяется для всех типов серверного оборудования, учитывая физические и логические аспекты.

Данная проблема решается третьим лицом, которому доверяет, как сервис Яндекс, так и клиент. В данном случае запись указывала на AtomPark Software Inc, которая выдала тот самый сертификат подлинности сервису Яндекс.

Вернемся к моему сертификату и удостоверимся, что мы доверяем третьему лицу. В поле Общее имя (CN) группы «кем выдано» стоит запись «AtomPark Software Inc». Первый признак доверия этому центру сертификации – наличие его корневого сертификата в хранилище доверительных центров. В Mozille этот список можно открыть так: Настройка-> Дополнительно-> Сертификаты-> Просмотреть сертификаты-> Центры сертификации. По имени нашел сертификат:

Все ресурсы, считающиеся критическими для сетевой среды и имеющие механизмы контроля доступа, используют такой контроль. Местоположение служб, основанных на системах защиты доступа, является результатом анализа риска. По крайней мере, рассматриваются следующие аспекты.

Требования безопасности, определенные службой. Частота обновления контента. Форма администрирования услуги. Критические сетевые среды изолированы от других сетевых сред, чтобы обеспечить дополнительный уровень безопасности. Средства обнаружения вторжений развертываются для мониторинга критических сетей, периодически предупреждая сетевых администраторов о попытках вторжения.

На первый взгляд все в порядке. Решил сверить отпечатки SHA1 сертификатов. Полез в иерархию и увидел следующее:

В иерархии сертификатов корневым сертификатом является сам сертификат (самоподписанный).

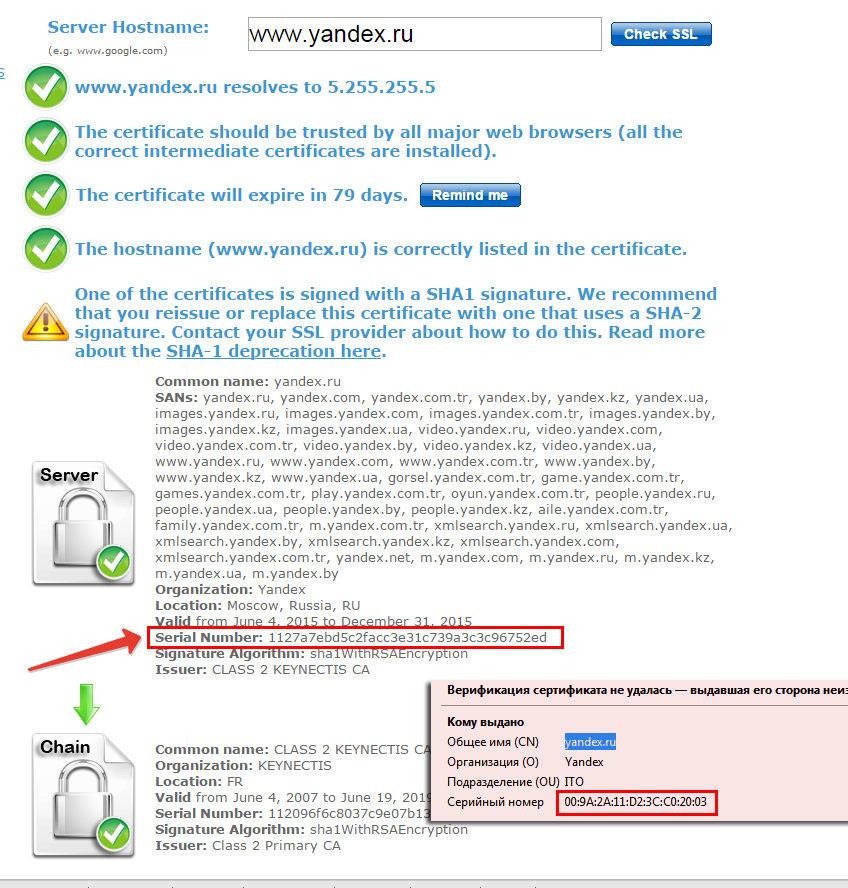

Чтобы окончательно убедиться, что это недействительный сертификат, с браузера Chrome выполнил Online проверку актуального сертификата sslshopper.com и сверил серийные номера:

Логическое управление доступом. Система контроля доступа поддерживает обновленные квалификации и записи, которые позволяют учитывать использование, аудит и восстановление в ситуациях сбоя. Пользователю не разрешается получать права доступа от другого пользователя.

Информация, которая указывает права доступа каждого пользователя или приложения, защищена от несанкционированных изменений. Файл паролей зашифрован и ваш доступ контролируется. Разрешения определяются в соответствии с необходимостью выполнения функций и с учетом принципа минимальных привилегий.

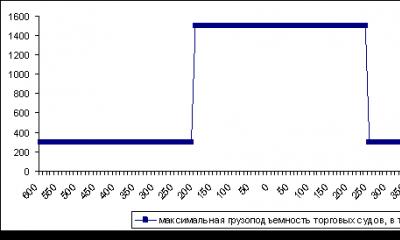

Теперь было необходимо найти этот троян. В настройках прокси было все чисто, а антивирус не дал никаких результатов. Полез в мониторинг сети и заметил некое приложение, которое проявляло активность всякий раз, когда я обращался к веб сервисам:

Пароли являются индивидуальными, секретными, непередаваемыми и защищенными с степенью безопасности, совместимыми с соответствующей информацией. Система управления доступом имеет механизмы, которые предотвращают создание слабых или очевидных паролей. Определены следующие характеристики паролей.

Разрешенный набор символов должен содержать буквы, цифры и специальные символы. Минимальная длина - 8 символов. Максимальный срок хранения составляет 90 дней. Обмен осуществляется через нативные механизмы операционных систем. При необходимости могут быть приняты конкретные ограничения для каждой среды, приложения или платформы.

Первая же ссылка в интернете раскрыла все карты. Оказалось, что недавно наше руководство внесло некоторые поправки в политику защиты конфиденциальной информации. Было решено установить всему персоналу программу StaffCop, которая осуществляет мониторинг деятельности сотрудников. После отключения данной службы, решились не только проблемы с сертификатами, но и с моим основным браузером Chrome. Несмотря на большое описание, фактически задача была решена очень быстро, и я надеюсь, что последовательность моих действий поможет кому-либо.

Система контроля доступа позволяет пользователю изменять свой пароль, когда захочет. Изменение заблокированного пароля выполняется только после идентификации пользователя. Введенный пароль не отображается. Система контроля доступа запрашивает новую аутентификацию после 20 минут бездействия сеанса.

Система управления доступом отображает на первом экране сообщение о том, что услуга может использоваться только авторизованными пользователями. Во время соединения система выводит на экран информацию пользователя о последнем доступе. Реестр видов деятельности системы контроля доступа определен для того, чтобы помочь в решении вопросов безопасности, позволяя учет использования, аудита и восстановления в ситуациях сбоя. Журналы должны периодически анализироваться.

А напоследок, то, как должны выглядеть «правильные» сертификаты:

Убираем сообщение: Ошибка при установлении защищенного соединения. К сертификату нет доверия, т.к. сертификат его издателя неизвестен...

Пользователи и администраторы системы контроля доступа формально и четко осознают свои обязанности, подписывая компромиссное соглашение. Рабочие станции, включая переносное или автономное оборудование и информацию, защищены от повреждений или потерь, а также за неправильное использование или облучение.

Оборудование, которое выполняет чувствительные операции, получает дополнительную защиту с учетом как логических, так и физических аспектов. Принимаются логические меры безопасности в отношении управления вирусами, резервного копирования, контроля доступа и использования несанкционированного программного обеспечения.

Чаще всего, подобное сообщение встречается в Mozilla Firefox, при установленных антивирусных продуктах Kaspersky, причем, независимо от типа устанавливаемого соединения.

Решив испытать нововведения, внесенные в линейку антивирусов от лаборатории Kaspersky, столкнулся с этой проблемкой и я.

Как убрать сообщение об ошибке, возникающей при попытке защищенного соединения

Собственно, просто отключив Kaspersky, подобные сообщения больше не возникают, правда, это не самый удачный выход, так что, придется сделать пару простых движений.

Информация, хранящаяся в электронных носителях, защищена от повреждений, краж или краж, и процедуры резервного копирования принимаются, определенные в конкретном документе. Доступ к информации соответствует требованиям безопасности, учитывая окружающую среду и способы использования оборудования.

Печатные отчеты защищены от потери, воспроизведения и несанкционированного использования. Инвентаризация активов постоянно обновляется. Повторная аутентификация систем в процессе использования после 20 минут бездействия. Медиа безопасно удаляется, когда он больше не нужен. Формальные процедуры для безопасной утилизации носителей определяются с целью минимизации рисков.

всплывающее окно с описанием ошибки

Способ решения проблемы с сообщением о недоверии к сертификату и, как следствие, невозможностью установления защищенного соединения (по рекомендациям, приведенным на оф.сайте Касперского)

У меня был установлен kis11.0.1.400, на его примере и рассмотрим:

Процедуры борьбы с разрушительными процессами систематизируются и включают в себя серверные машины, рабочие станции, переносное оборудование и автономные микрокомпьютеры. Лица, к которым относится предыдущий пункт, официально назначаются диспетчером криптографии в соответствии с выполняемыми функциями и соответствующей степенью привилегий, а также четко определяют свои обязанности.

В этом документе рассматриваются цель, частота и объем аудитов, личность и квалификация аудитора и другие взаимосвязанные темы. Определены следующие основные моменты. Анализ рисков. Оценка риска. Управление рисками состоит из следующих ключевых этапов.

1. Заходим в главное окно программы. В правой верхней части окна находим кнопку «Настройки» . Жмем.

3. Здесь, как видно из рисунка, можно просто снять галочку с пункта «Проверять защищенные соединения» (давая тем самым больше шансов "добрым людям" для их "добрых дел"), и можно вручную установить этот злосчастный сертификат от Kaspersky, который в упор не желают видеть , с обновленными, усиленными защитными функциями браузера.

Идентификация ресурсов, подлежащих защите - оборудование, сеть, программное обеспечение, данные, личная информация, документация, расходные материалы. Идентификация рисков, которые могут быть естественными, вызванные людьми или любым другим типом. Анализ рисков - выявление связанных с ними уязвимостей и воздействий.

Оценка риска - оценка вероятности возникновения угрозы, оценка суммы вероятных убытков. Эта оценка может быть сделана на основе исторической информации или международных таблиц. Управление рисками - как бороться с угрозами. Основными альтернативами являются: устранение рисков, предотвращение, ограничение или передача потерь или принятие риска.

4. Для того, чтобы его (сертификат) установить, остается просто нажать кнопку

5. В открывшемся «мастере установок», имеется возможность просмотреть устанавливаемый сертификат, согласиться или отказаться от установки.

6. В случае согласия, жмем «Установить» .

Мониторинг эффективности мер контроля, принятых для сведения к минимуму выявленных рисков. Периодическая переоценка рисков с временными интервалами, не превышающими 6 месяцев. Отсутствие данных и информации, прерывание, перехват, модификация, изготовление, уничтожение.

Люди Упущение, ошибка, халатность, безрассудство, халатность, нечестность, саботаж, потеря знаний. Хакерская сеть, несанкционированный доступ, перехват, социальная инженерия, поддельная идентификация, пересылка сообщений, нарушение целостности, недоступность или отказ в обслуживании.

Все, теперь сообщение об Ошибках при установлении защищенного соединения и недоверии к сертификату его издателя больше не появится.

P.S: По аналогии, таким же образом, возможно решение проблемы с выскакивающими ошибками от других производителей - Outpost Firewall, установленным WebMoney Advisor и т.п.

Аппаратное обеспечение Недоступность, перехват или отказ. Программное обеспечение и системы Прерывание, перехват, модификация, разработка или сбой. Криптографические функции Срок службы сертификата, криптографическое управление ключами, криптографическое оборудование, алгоритмы или криптографический материал.

Эффективное управление рисками позволяет вам решить, превышает ли стоимость предотвращения риска стоимость затрат на риск. Для обеспечения непрерывной работы критически важных служб своевременно доступны избыточные системы и устройства. Приверженность частного ключа лица.